最近國產大模型DeepSeek的爆火,不少開發者通過Ollama工具將其部署在本地服務器上。但你知道嗎?近九成Ollama服務器因配置疏忽,直接暴露在公網“裸奔”!通過網絡空間測繪平臺發現,截止2025年3月1日,共有14,359臺裸奔在互聯網,其中中國境內占比最高,攻擊者可隨意竊取模型、濫用算力,甚至讓服務器淪為“挖礦肉雞”。

如何快速堵住漏洞?別讓辛苦訓練的AI模型為他人做嫁衣。騰云悅智安全實驗室為你提供5大必做防護措施,手把手教你從“裸奔”到“鐵桶”!

一、漏洞描述: 未授權的身份認證

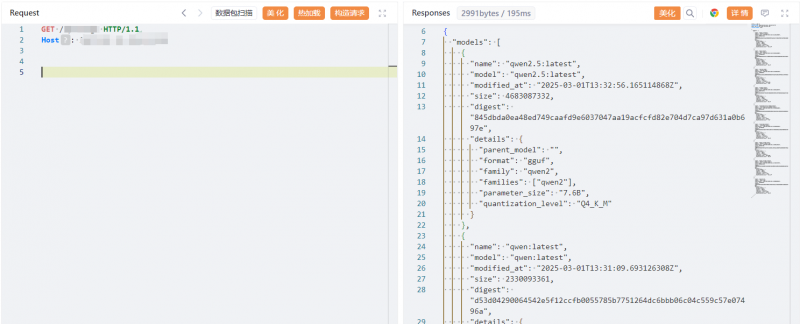

Ollama 是一款開源的大型語言模型(LLM)本地化運行框架,支持 DeepSeek-R1 等 1700+ 模型的高效部署與管理。近期安全研究顯示,其默認配置存在嚴重安全風險:服務端口(11434)暴露公網且無身份認證機制時,攻擊者可遠程調用高危 API 接口進行未授權操作。

騰云悅智安全實驗室已對該漏洞成功復現

二、風險速覽:你的服務器可能正在被“白嫖”!

模型資產遭竊:攻擊者可調用/api/push接口,將私有模型直接導出到遠程服務器,核心AI資產秒變他人囊中之物。

算力瘋狂被薅:未授權接口可被惡意調用模型推理功能,GPU資源被占滿,輕則服務癱瘓,重則云服務器賬單暴漲。

系統淪為跳板:利用路徑遍歷漏洞(如CVE-2024-37032),攻擊者可覆蓋系統文件并執行任意代碼,進一步入侵內網。

三、緊急措施:立即封鎖公網暴露!

步驟一:關閉“敞開的大門”

本地服務用戶:在啟動Ollama時添加環境變量,僅允許本機訪問:

bash

OLLAMA_HOST=127.0.0.1 ollama serve

必須公網開放時,通過防火墻限制11434端口僅允許可信IP訪問,拒絕0.0.0.0全開放。

步驟二:升級!升級!升級!

Ollama舊版本存在遠程代碼執行(CVE-2024-37032)、路徑遍歷(CVE-2024-45436)等高危漏洞。立即執行:

bash

ollama update # 升級至最新0.1.34+版本

注:0.1.34以下版本必須升級,否則服務器分分鐘被黑。

四、核心加固:給API加把“雙重鎖”!

第一把鎖:反向代理+密碼認證

用Nginx為Ollama添加Basic Auth認證,示例配置如下:

nginx

location / {

proxy_pass http://localhost:11434;

auth_basic “Ollama Admin”;

auth_basic_user_file /etc/nginx/.htpasswd; # 生成密碼文件:htpasswd -c .htpasswd admin

allow 192.168.1.0/24; # 限制內網IP段

deny all;

}

重啟Nginx后,訪問需輸入賬號密碼+IP白名單,雙重保險。

第二把鎖:HTTPS加密防監聽

申請免費SSL證書(如Let’s Encrypt),Nginx配置強制HTTPS:

nginx

server {

listen 443 ssl;

ssl_certificate /path/to/fullchain.pem;

ssl_certificate_key /path/to/privkey.pem;

# 其余配置同上

}

杜絕數據在傳輸中被竊取,尤其涉及敏感模型參數時。

五、長效防護:安全運維指南

修改默認服務端口:將服務端口修改為非常用的TCP端口,減低被掃描風險。

日志監控:定期檢查Nginx訪問日志,封禁異常IP(如頻繁嘗試爆破密碼的地址)。

模型來源審核:僅從DeepSeek官網或可信渠道拉取模型:

bash

ollama run deepseek-r1:14b # 官方認證模型

定期漏洞掃描:使用各類漏掃軟件或人工進行漏洞發現。

只需半小時完成上述操作,即可讓Ollama服務器從“高危裸奔”進階為“企業級防護”。

騰云悅智科技(深圳)有限責任公司,是中國領先的云計算與人工智能綜合服務提供商,創立于2019年1月,專注于為企業客戶提供專業的公有云、私有云、混合云等云計算及大數據、人工智能等專業技術服務。

悅智安全實驗室為您提供專業安全風險評估與加固服務,深度檢測隱患漏洞,構建全維度防護體系,讓潛在威脅無處藏身,為您的數字資產打造銅墻鐵壁級安全保障。